Misc

Kali(Linux系统)

extundelete

|

|

压缩包套娃

|

|

LSB(老色比)

|

|

Traffic(流量)

SMTP

TLS

|

|

- wireshark 编辑即可

SMB+hascat

- 省赛的题目复现,讲一下自己的理解

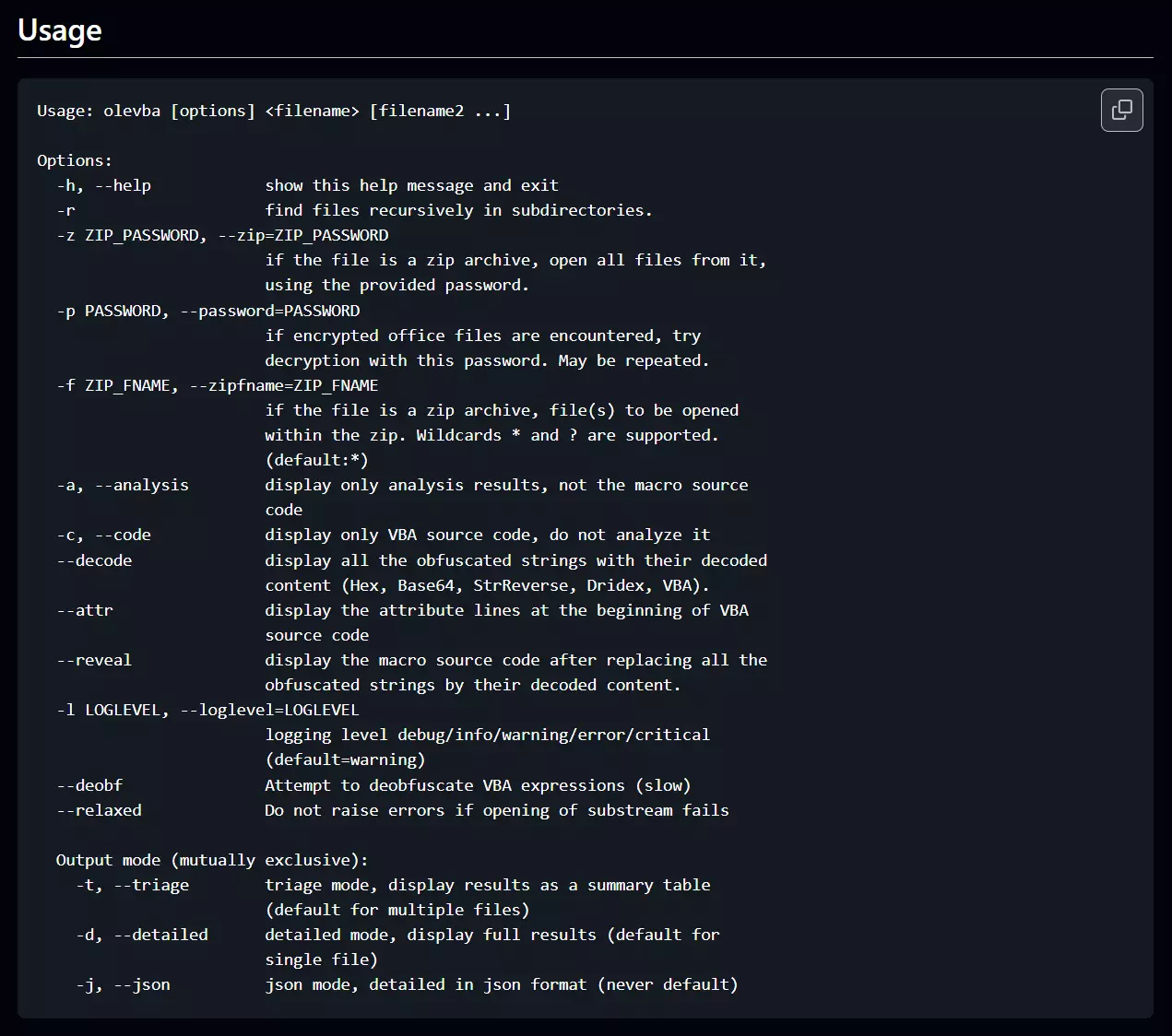

olevba

Code(编码)

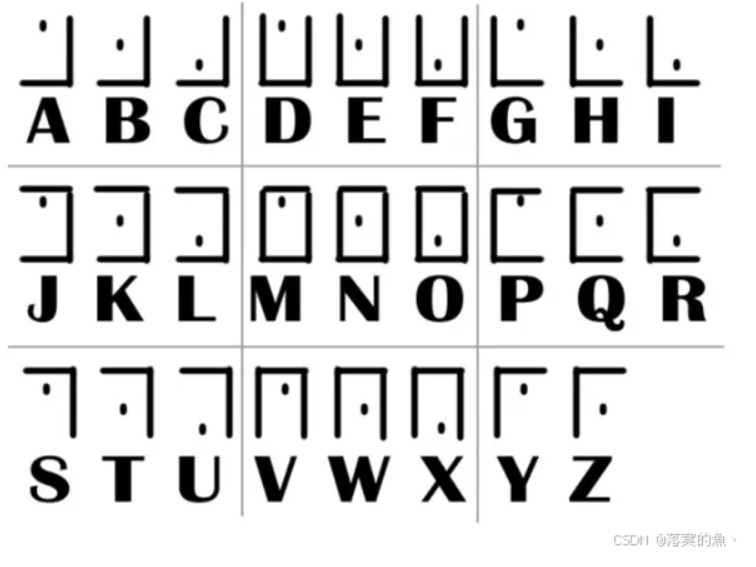

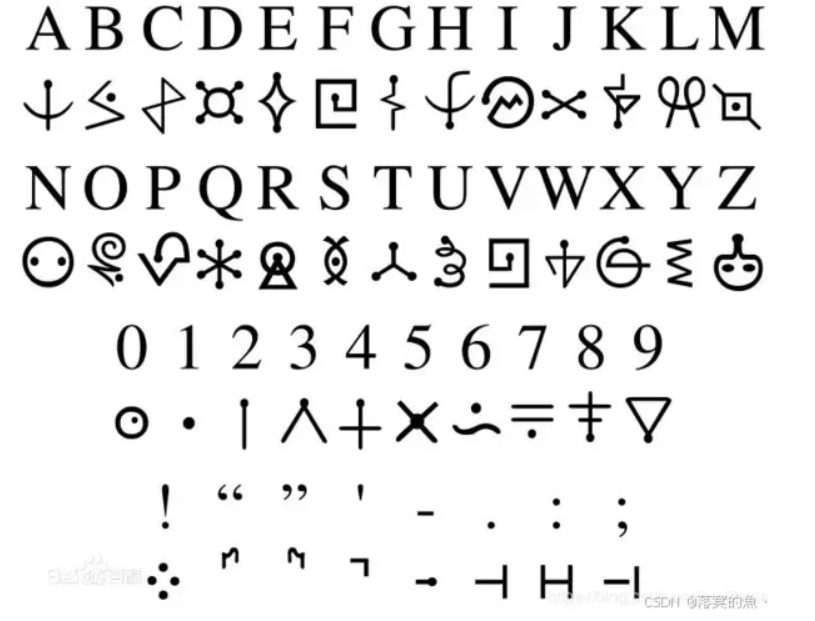

猪圈密码:

- 多类变种

-

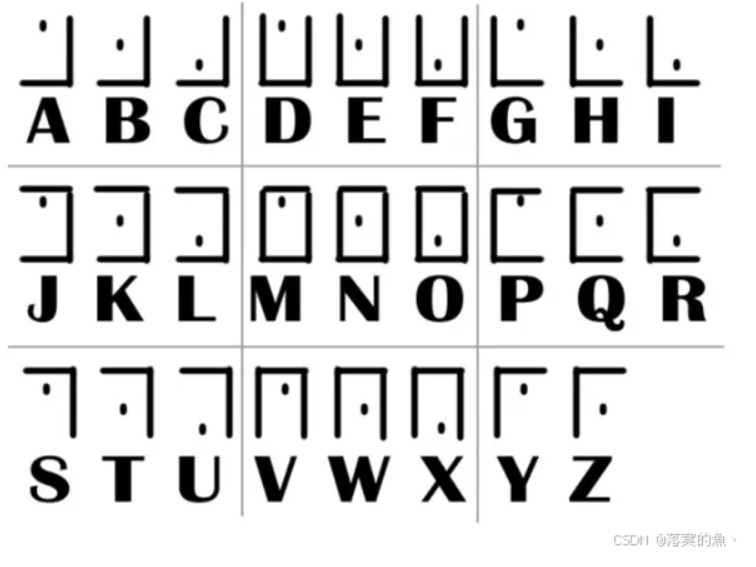

圣堂武士密码(猪圈密码的变种):

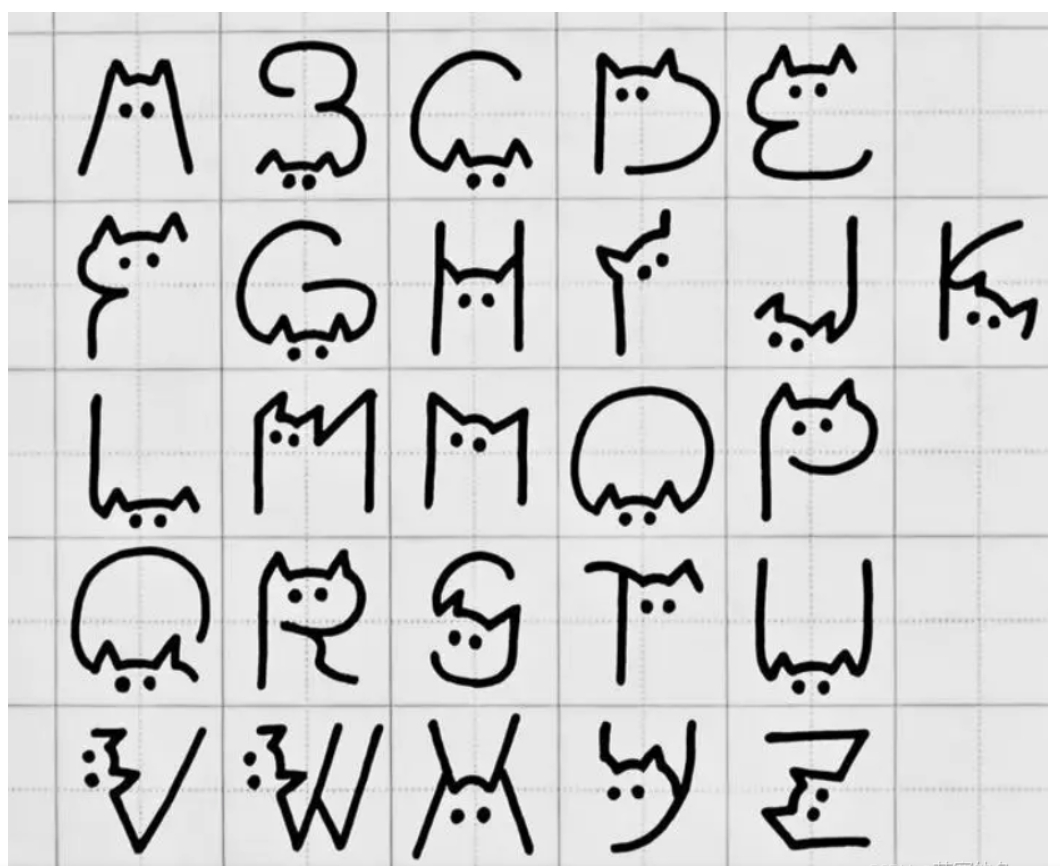

小猫密码:

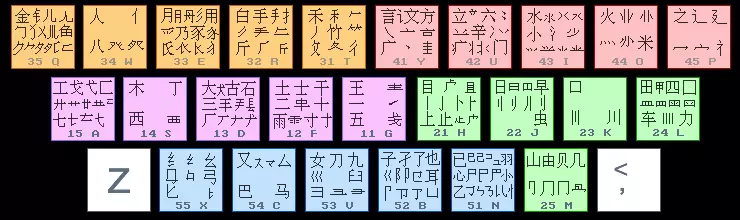

五笔密码:

提瓦特大陆:

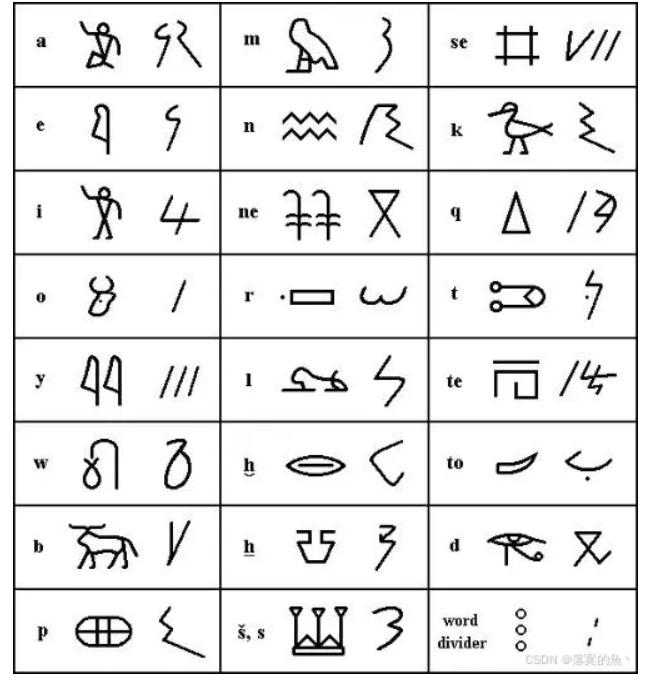

古埃及象形文字:

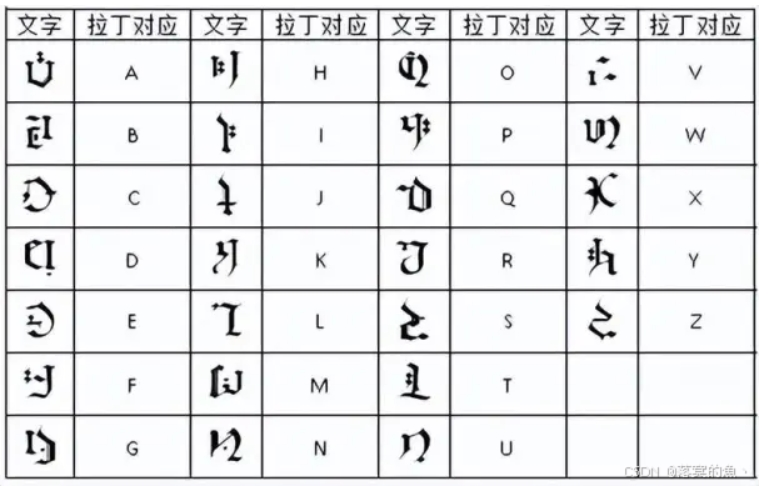

外星人密码:

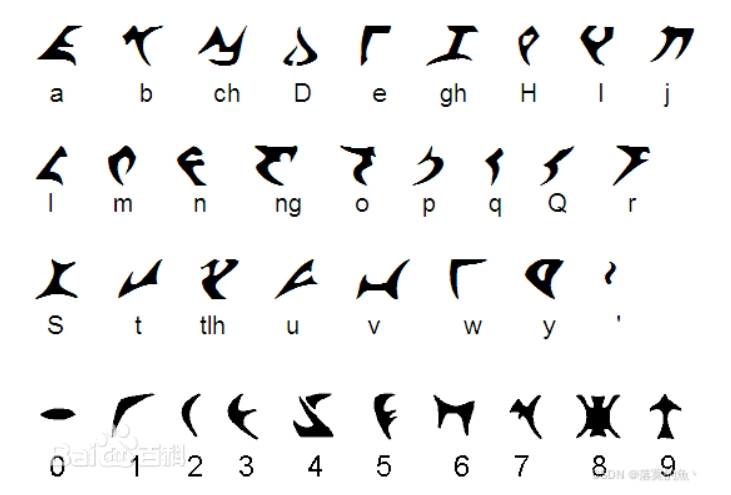

克林贡语密码《星际迷航》:

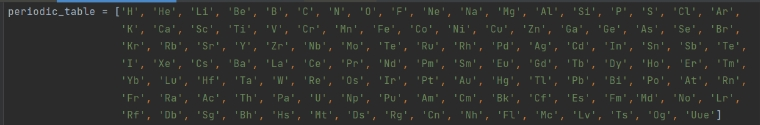

元素周期表:

狄德拉字符(暗精灵活神):

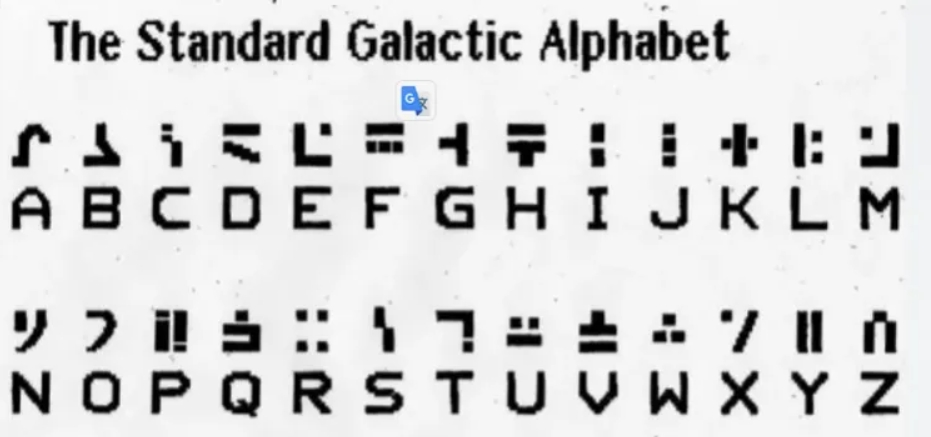

银河字母(游戏《指挥官基恩》):

跳舞的小人:

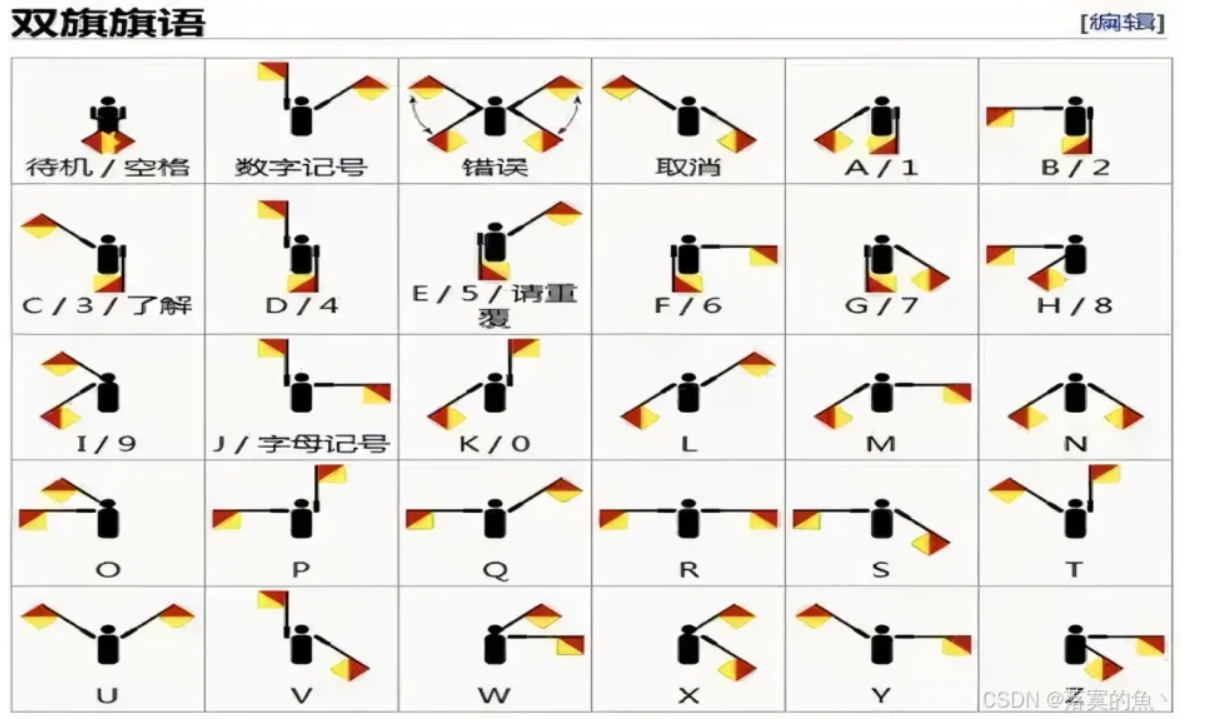

旗语密码:

国际船用信号旗:

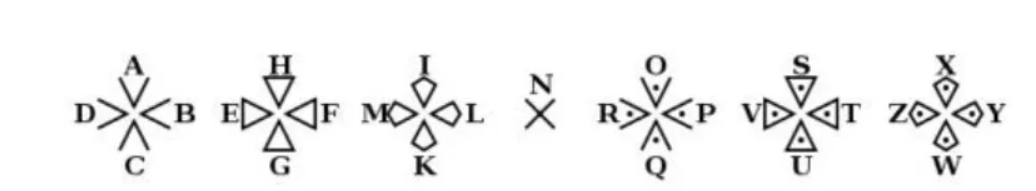

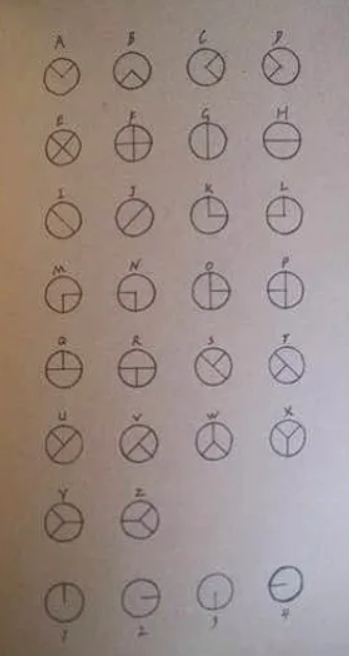

夏多密码(又称曲折密码):

在以上所示的字母表密钥的底部,列有四个附加符号1,2,3,4.他们可以放在密文中的任何地方。每个附加符号指示,如何转动写有密文的纸张,再进行后续的加密或解密操作,直到出现另一个附加符号。 可以把每个附加符号中的那根线看作是指示针,它指示了纸张的上端朝上,朝下,朝左,朝右。比如说: 如果出现符号3,那么纸张就应该转动180度,使其上端朝下; 符号2表示纸张上端朝右; 符号4表示纸张上端朝左; 符号1表示纸张上端朝上

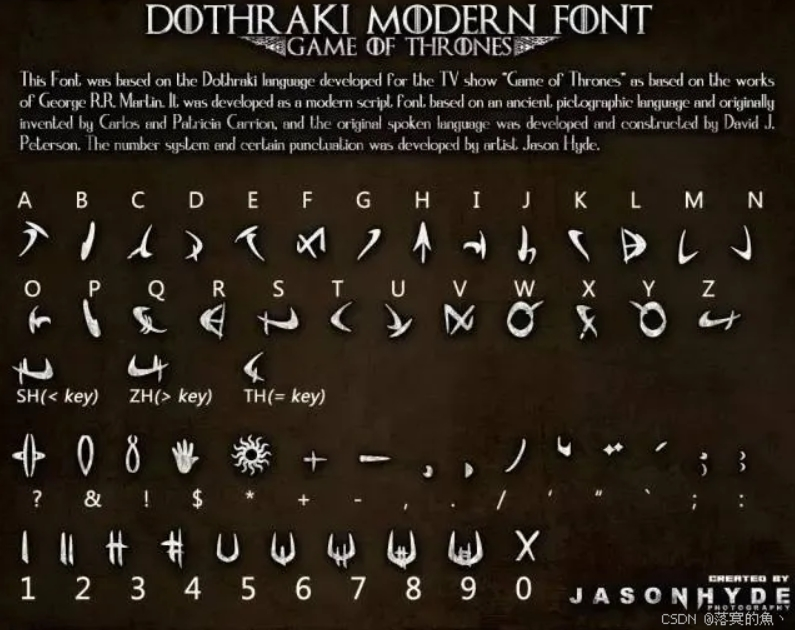

多斯拉克语字母表:

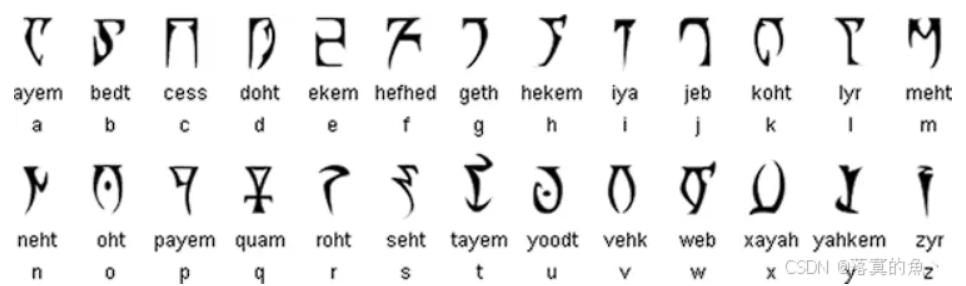

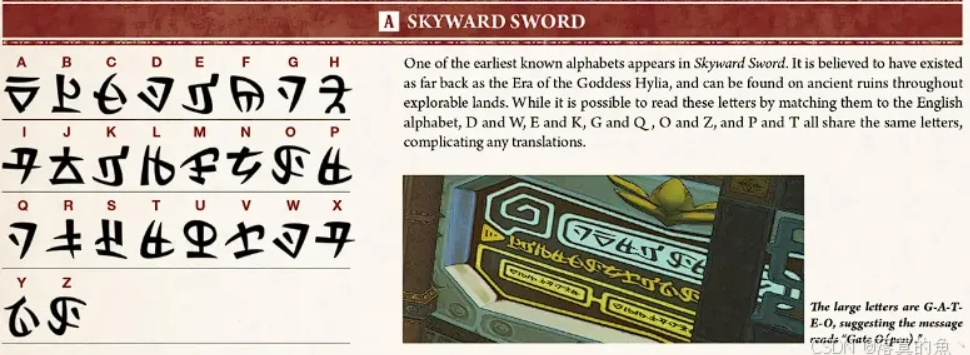

海利亚文字:

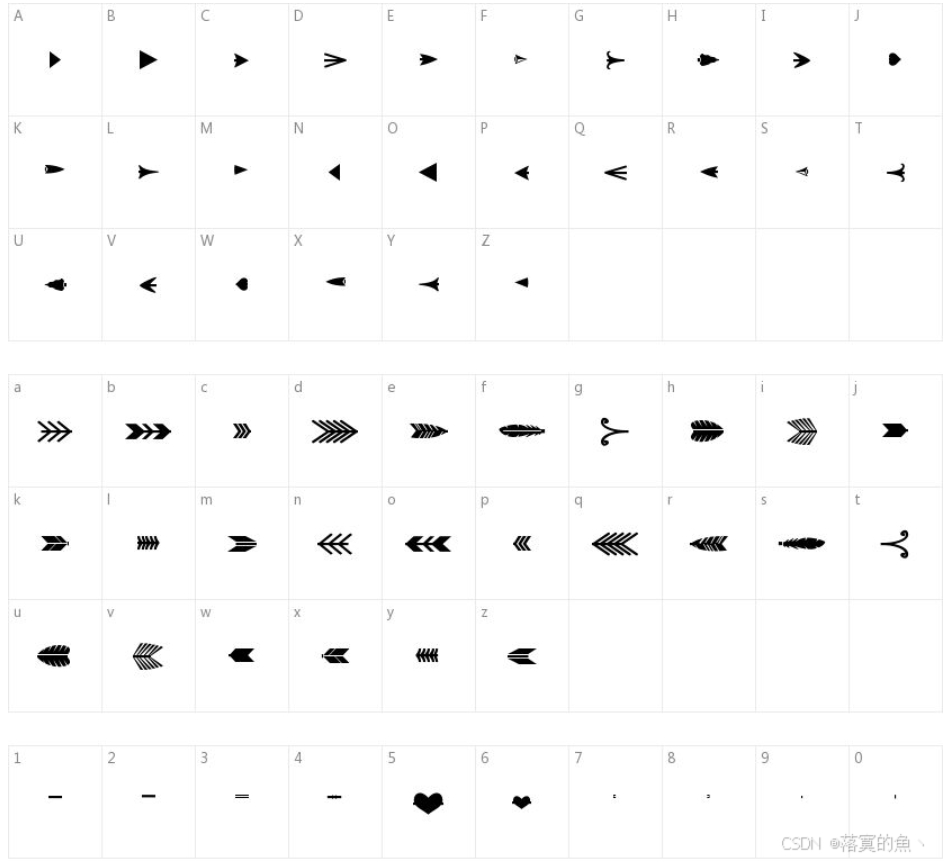

Covenant字体:

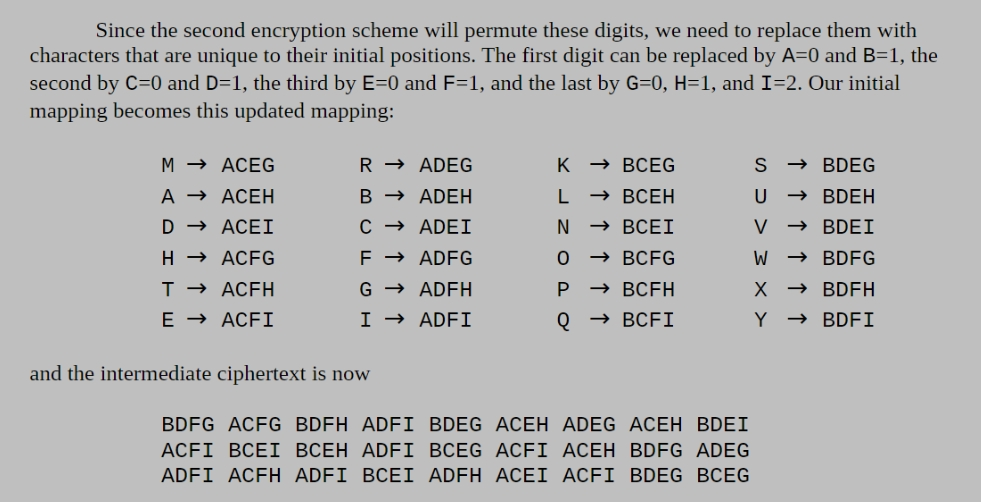

top cipher:

exp:

|

|

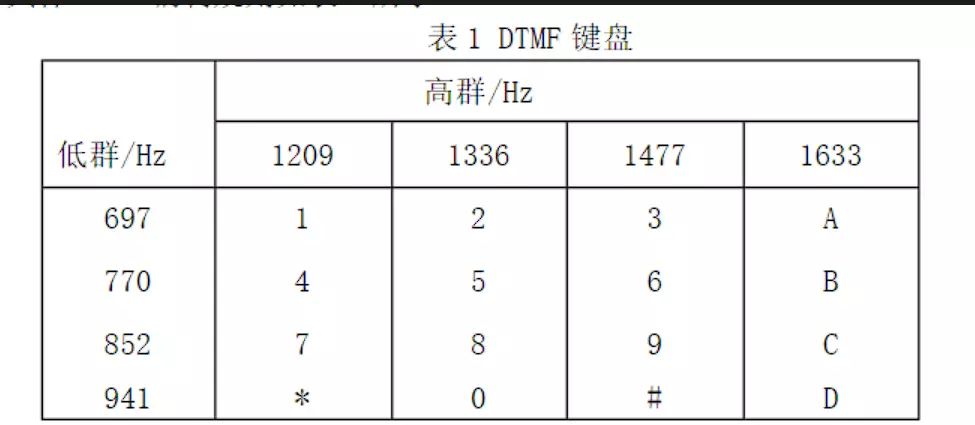

DTMF键盘

Matlab -> Python

|

|

- fread : 从二进制文件读取数据

- inf : 读出fid指向的打开的文件的全部数据

- imread : 读取图像

- bitset(A,pos,V) :将A以二进制来表示,并将第pos个位置(从右数), 设置为 V 的值,在将所得到的值转换成10进制数并返回。

- figure :使用默认属性值创建一个新的图窗窗口

- subplot :将当前图窗划分为 m×n 网格,并在 p 指定的位置创建坐标区

- plot ( Y ) 绘制 Y 对一组隐式 x 坐标的图。 如果 Y 是向量,则 x 坐标范围从 1 到 length( Y )。 如果 Y 是矩阵,则对于 Y 中的每个列,图中包含一个对应的行。x 坐标的范围是从 1 到 Y 的行数。

|

|

Excel

- 将表格全选,选择菜单栏中的, 表单格式 => 突出显示单元格规则 => 文本包含

##pwntools

|

|

相关工具使用

basecrack4.0v

|

|

Mimikatz –dmp文件

|

|